- 製品・サービス

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- 証明書・認証局サービス

- サイバートラスト デバイスID

- GMOグローバルサイン

証明書・認証局サービス - サポート

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- オーダー

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

(10:00〜18:00 土日祝日を除く)

CRLには失効した証明書のシリアル番号と失効日が記載されています。

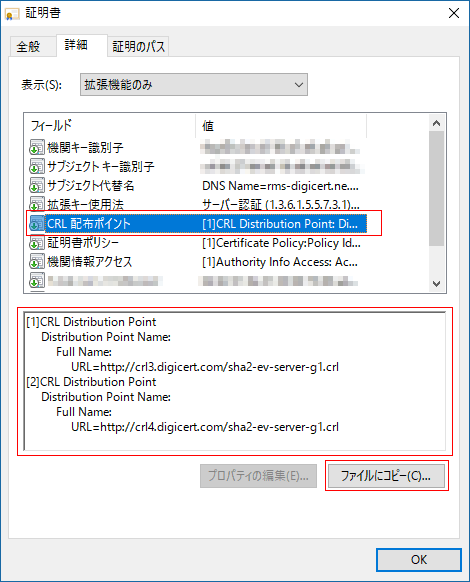

認証局(CA)は、失効した証明書のリストCRL(Certificate Revocation Lists)を公開し、このリストのURLを、あらかじめサーバー証明書に記載しておきます。

サーバーが提示した証明書を受け取ったブラウザ等のクライアントは、その証明書がCRLに掲載されていないかを検証します。

サーバーが権威ある認証局によって発行された証明書を提示し、それが有効期限内のものであっても、その証明書だけでは証明書の有効性は確認できません。

証明書の発行後にその証明書が失効している可能性があるためです。

証明書の失効は、秘密鍵が漏洩した場合や、間違った手続きのもとに発行された証明書であることが判明した場合などに行われます。

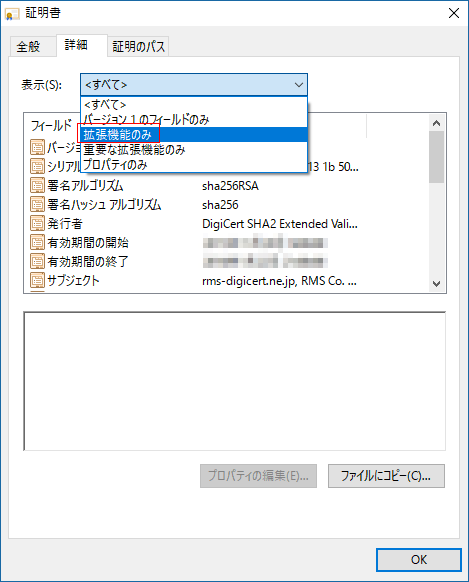

ブラウザやメールクライアントが自動的に行っているCRLのチェックですが、以下の手順でCRLを入手することができます。

OCSP(Online Certificate Status Protocol)は、ブラウザなどのクライアントが、認証局が提供するOCSPサーバーに対して証明書のシリアル番号を問合せ、OCSPサーバーが証明書のステイタスを返すという仕組みです。

CRLはある程度大きなサイズのファイルをダウンロードしてチェックするという2段階の手順が必要なため一定程度の時間を要しますが、OCSPでは非常に短時間で結果を入手できます。

SSLサーバ証明書を利用するサーバーが、認証局が提供するOCSPサーバーの情報をキャッシュして、証明書とともにブラウザなどのクライアントに提供する方法をOCSP Staplingと呼びます。

OCSP Staplingの利用方法は、以下のページを参照してください。

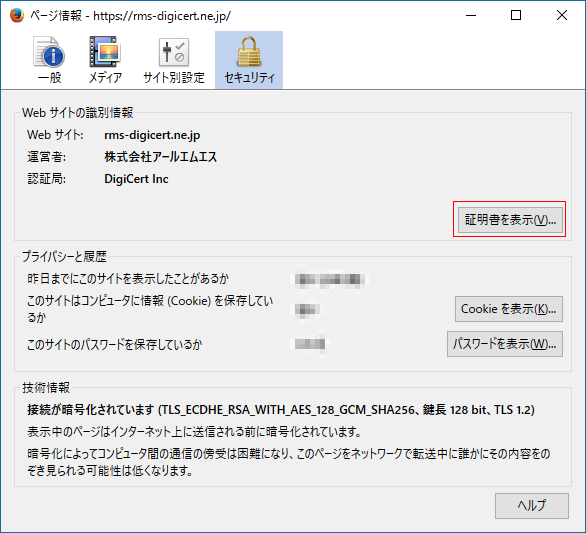

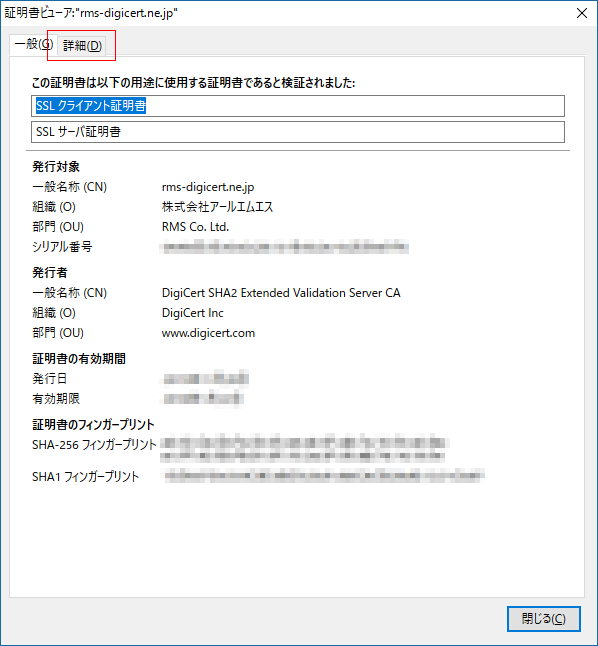

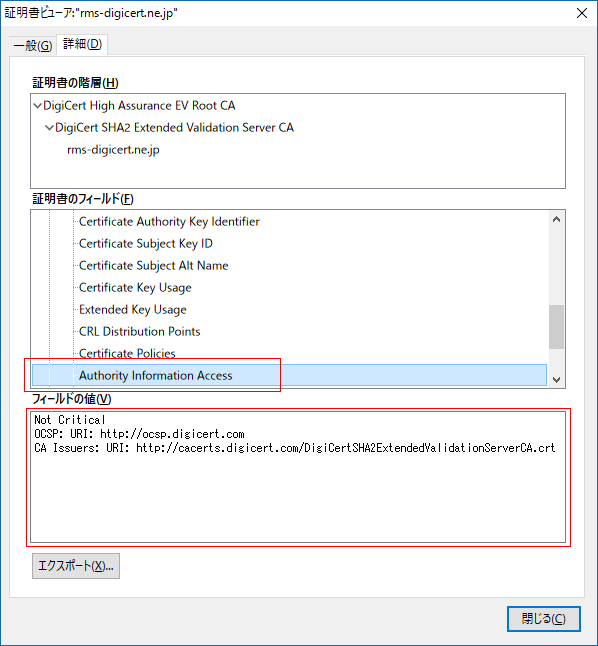

認証局が提供するOCSPサーバーのURIと証明書情報は、以下のような手順で確認できます。