- 製品・サービス

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- 証明書・認証局サービス

- サイバートラスト デバイスID

- GMOグローバルサイン

証明書・認証局サービス - サポート

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- オーダー

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

(10:00〜18:00 土日祝日を除く)

PKI 公開鍵暗号基盤とは、公開鍵暗号の信頼性を担保するシステムです。

提示された公開暗号鍵を含む証明書が有効なものか、信頼できるものかを検証できる仕組みになっています。

PKIは公開暗号鍵を発行する認証局(CA)によって運営されるのが一般的です。

証明書利用者は、利用している証明書が信頼できるCAによって発行された、有効な証明書であることを確認する必要があります。

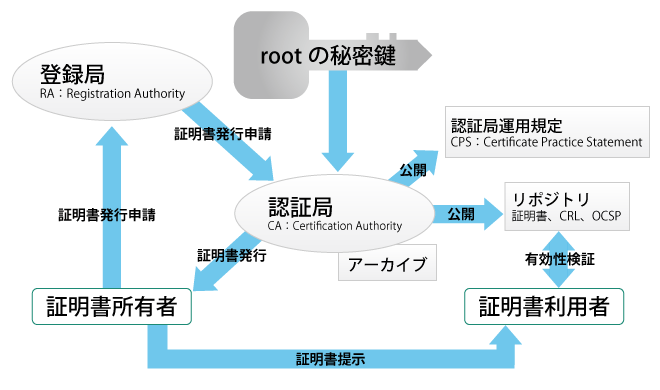

PKI 公開鍵暗号基盤は以下のような構成要素と相互作用によって機能します。

認証局(CA)の秘密鍵は、決して漏洩しないように厳重に保管されます。秘密鍵を使った作業は、「PKI トークン」内で行われ、秘密鍵が「PKI トークン」から出ないようになっています。

商用 認証局(CA)ではより高いセキュリティのHSM PKIトークンが利用され、複数の管理者が秘密鍵を分割所有し、すべてがそろってはじめて利用できるようになっています。

登録局(RA)からの発行依頼を受け、証明書所有者に証明書を発行します。

認証局 (CA) は証明書のタイプによって決められた内容(組織の実在等)で証明書所有者の証明書であることを認定します。

RSA証明書の場合、公開鍵は証明書に含まれます。証明書は認証局(CA)によって署名されています。

規模の大きなPKIで認証局(CA)の機能の一部を登録局(RA)として分離し、証明書発行業務の効率化を図ることがあります。

そうした場合、登録局(RA)は証明書申請の正当性の検証が主たる業務となります。

CPSには認証局(CA)の運用規定を記載します。

証明書発行システム、発行実施手順などを証明書に記載されたURLで公開します。

発行済み証明書、CRL(証明書失効リスト)、OCSP(Online Certificate Status Protocol)を証明書に記載されたURLで公開します。

電子署名の有効性を担保するため、有効期限切れの証明書やCRLをアーカイブします。

運営するWebサイトの暗号化や署名のために証明書を利用する組織や個人です。証明書のSubject欄に記載されます。

証明書の申請者であり、秘密鍵の保有者です。

暗号化されたWebサイトの閲覧者やデジタル署名されたデータの受領者です。証明書所有者の証明書を入手し検証します。

Webサイトの閲覧者の場合は、証明書に含まれる公開鍵を使って暗号化通信を可能にします(RSA証明書の場合)。

インターネット向けのPKIや、特定のイントラネット向けのPKI、暗号化通信のためのPKI、デジタル署名のためのPKIなど、様々なPKI(公開鍵暗号基盤)があります。

そしてそれらのPKIが相互に関連して目的を達成している場合もあります。こうしたPKIの相互関連性を「認証局(CA)の信頼モデル」と呼びます。

代表的な信頼モデルとして以下のようなものがあります。

単独の認証局(CA)が全ユーザーの証明書を発行します。

信頼の根拠は単独認証局(CA)のルート証明書となります。

複数の認証局(CA)の上下関係(ツリー構造)で信頼関係を構築します。

最上位の認証局(CA)を「ルー ト認証局 (Root CA)」といい、ルート認証局に よって証明される認証局(CA)を下位認証局(CA)といいます。

最下位の認証局(CA)の証明書からさかのぼってルー ト認証局のルート証明書に到達できることによって、信頼が確立されます。

Webサイトの暗号化のために利用されているモデルです。最もよく使われているモデルと言えます。

クライアントのOS・アプリケーションによって信頼された多数の認証局(CA)のルート証明書があらかじめクライアントのOS・アプリケーションに組み込まれています。

Webの他では電子メールの暗号化と署名で使われています。

認証局(CA)が異なる認証局(CA)との間で互いに「相互認証証明書(Cross Certificate)」を発行することで異なる認証局のルート証明書による信頼を確立することができます。

メッシュモデルの発展形です。複数の認証局(CA)がブリッジ認証局(CA)を介して接続する方式です。