- 製品・サービス

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- 証明書・認証局サービス

- サイバートラスト デバイスID

- GMOグローバルサイン

証明書・認証局サービス - サポート

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

- オーダー

- SSLサーバ証明書

- コードサイニング証明書

- ドキュメントサイニング証明書

(10:00〜18:00 土日祝日を除く)

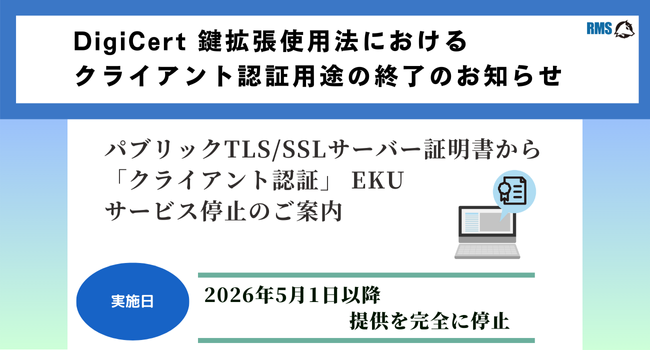

2025年10月1日以降、DigiCertはTLS/SSL証明書にクライアント認証拡張キー使用法 (EKU) をデフォルトでは含めなくなりました。

これは、Google Chromeのルートプログラム要件に対応するための変更で、セキュリティを強化し、相互運用性を促進することを目的としています。

ウェブサイトの通信暗号化(HTTPS)用途でTLS/SSLサーバ証明書をご利用の場合は影響はございませんので、以下の案内はお読みいただく必要はございません。

クライアント認証をご利用の場合、今後は本変更の影響がございますので、最後までお読みください。

■弊社からの第一報については以下をご参照ください

「DigiCert パブリックTLS/SSLサーバー証明書からクライアント認証 EKU サービス停止のご案内」記事リンクはこちら>>

■詳細はDigiCertの下記リンクをご参照ください

「パブリック TLS 証明書からクライアント認証 EKU サービス停止のご案内」記事リンクはこちら>>

ChromeポリシーとDigiCert、それぞれの変更の詳細と適用日は以下の通りです。

※DigiCert以外のTLS/SSLサーバー証明書を弊社経由でご購入いただいている場合、他の認証局は発行スケジュールが異なりますのでお問い合わせください。

| 変更点 | Chrome ポリシー | DigiCert 移行プラン |

| 拡張キー使用(EKU) | 2026年6月15日より前 サーバー認証EKUとクライアント認証のEKUをTLS/SSLサーバー証明書に含めることが可能。 |

2025年10月1日以降 サーバー認証のEKUのみを使用してパブリックTLS/SSLサーバー証明書の発行を開始。 一時的処置として、登録時にサーバー認証のEKUとクライアント認証のEKUの両方を含めるオプションを提供。 |

| 2026年6月15日以降 サーバー認証のEKUのみTLS/SSLサーバー証明書に含めることが可能。クライアント認証用に設定されたTLS証明書は拒否します。 |

2026年5月1日以降 新しく発行されたパブリックTLS/SSLサーバー証明書 (新規、更新、再発行) からクライアント認証のEKUオプション提供を完全に停止。 |

お客様のSSL/TLS証明書をウェブサイトの保護 (HTTPS) のみとして使用している場合、特に対応は必要ありません。

しかしながら、TLS証明書の利用がウェブサイトの保護のみのつもりが、実際にはご利用中のサーバ証明書をクライアント認証にもご利用されている場合がございます。

クライアント認証の拡張キー使用法 (EKU)の提供が完全停止する前に、利用状況をご確認いただくことをDigiCertでは推奨しています。

利用例は以下の通りです。

ご判断が難しい場合、ステージング環境などが準備できるようでしたら、クライアント認証拡張キー使用法 (EKU)なしの証明書をお試しいただいた方が良いかもしれません。

ご希望がございましたら、クライアント認証拡張キー使用法 (EKU)なしの証明書を再発行いたしますので、弊社(info@rms.ne.jp)までお問い合わせください。

■外部ベンダーまたはパートナーとのAPI統合・連携

• クライアントのIDを検証するためのmTLS

• 組織の境界を越えるときに使用する証明書

• B2B SaaS、決済ゲートウェイなどで一般的

■クラウド間の統合(特に組織間)

• 異なるクラウドのサービス間のmTLS (例: GCP から Azure)

• プロビジョニングの容易さやPKIのシンプルさのために使用される証明書

■Web/アプリケーションサーバーへのロードバランサー

• クライアントのIDを検証するためのmTLS

• 組織の境界を越えるときに使用する証明書

• B2B SaaS、決済ゲートウェイなどで一般的

■mTLS を使用したレガシー/シンプルなB2Bアプリ

• サーバーとクライアントの両方の認証に証明書を使用する古くシンプルな接続

■IoTデバイスからエンドポイントへの認証

• 一部のIoTプラットフォームは、デバイスからクラウドへのmTLSに証明書を使用

■社内アプリからデータベースへの通信

• 通常、プライベートPKIまたはローカル認証

■サービスメッシュ(東西トラフィック)

• 通常、イントラ CA によって発行される証明書(例: Istio、SPIRE)

■エンタープライズVPN / エンドポイント認証

• 通常はイントラCAまたはデバイス管理(MDM)システムを利用

■フロントエンドのウェブサイト

• mTLS をほとんど使用しない

■API テストツールにおけるクライアント認証証明書

• クライアント証明書を使用してPostmanやcurlなどのツールを使用する開発者

影響: 開発/テスト ワークフローがサイレントに失敗する可能性が

■mTLS(SMTP または HTTPS リレー)を使用した安全なEメール ゲートウェイ

• 組織間の通信には証明書を利用する場合あり

■エンタープライズVPN / エンドポイント認証

• 通常はイントラCAまたはデバイス管理(MDM)システムを利用

■ハイブリッド環境における「PKIブートストラップ」シナリオ

• ハイブリッド/パブリック クラウドでのIDブートストラップに一時的に使用される証明書

発行済みの証明書に影響はございませんので、クライアント認証用の拡張キー使用法 (EKU)を含めた証明書が必要な場合は、

2026年5月1日のサービス停止前に、証明書を発行する必要がございます。

ご希望されるお客様は、至急弊社までお知らせください。

尚、2026年5月1日までの移行期間中、弊社では納品時に証明書のダウンロードリンクを2つご案内しますので、どちらもご取得いただけます。

・Server Authentication and Client Authentication: 従来通り、クライアント認証拡張キー使用法 (EKU)を含めたサーバー証明書

・Server Authentication(サーバ認証): クライアント認証拡張キー使用法 (EKU)を削除したサーバー認証EKUのみの証明書

2026年5月1日以降は、DigiCert TLS/SSLサーバー証明書には、クライアント認証拡張キー使用法 (EKU)を格納する事はできません。

当該証明書をTLSクライアント認証のクライアント側として利用することはできないため、

現在、TLS/SSL証明書をクライアント認証に利用されている場合には、クライアント証明書を別途購入いただく必要がございます。

お客様のご利用方法に応じたクライアント証明書のご提供が可能ですので、ご希望がございましたら、弊社(info@rms.ne.jp)までお問い合わせください。

───────────────────────────────────

■サービスサイトURL: https://rms.ne.jp/

■会社概要

社名 : 株式会社サイバービジョンホスティング

所在地 : 東京都港区三田1-2-22 東洋ビル8F

設立 : 2009年07月

代表 : 代表取締役社長 白山 久壽

事業者番号: 一般第二種電気通信事業者 総務省届出番号 A-21-10690

加入団体 : フィッシング対策協議会 正会員

■本件に関するお問合せ先:

リスクマネジメントソリューション(RMS)事業部

TEL :03-6732-5476

E-MAIL:info@rms.ne.jp

───────────────────────────────────